共计 956 个字符,预计需要花费 3 分钟才能阅读完成。

提醒:本文最后更新于 2025-08-31 23:28,文中所关联的信息可能已发生改变,请知悉!

有些时候,我们忘记压缩包的解压密码,又或者被一些存心不良的人给加密了,我们该如何找回忘记的密码?小棉袄今天就教你,通过文件的 hash 值,利用 GPU 暴力猜解密码的教程!

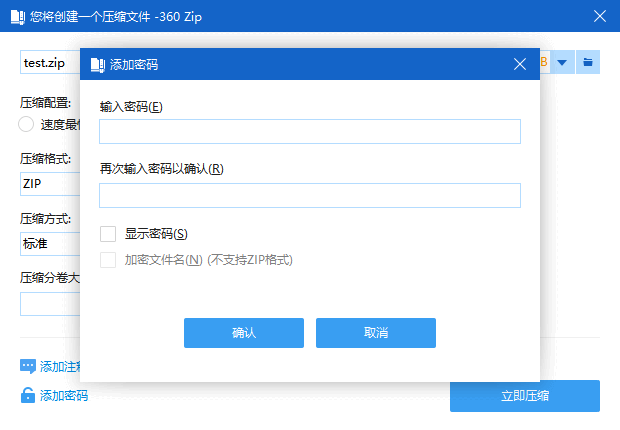

用到的工具分别是 John the Ripper 和Hashcat,下载好后解压备用!接着创建一个含有密码的 Zip 文件,准备工作完成!

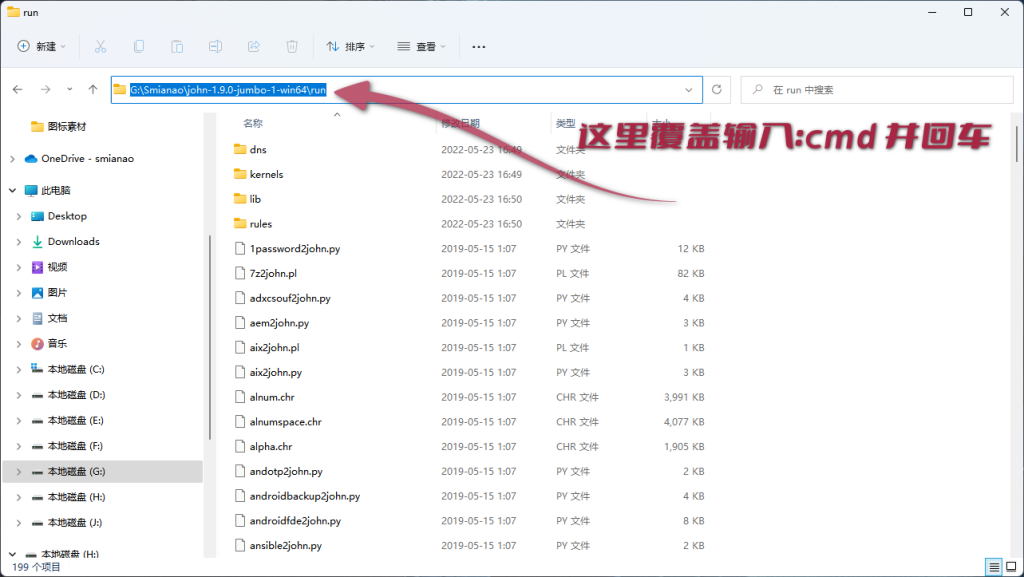

首先,咱们需要获取这个名为 002 压缩包的 hash 值,进入解压好的 John the Ripper 文件夹,接着进入 Run 文件夹,在上方文件路径框覆盖输入 cmd 回车,在该路径下打开了命令行窗口。

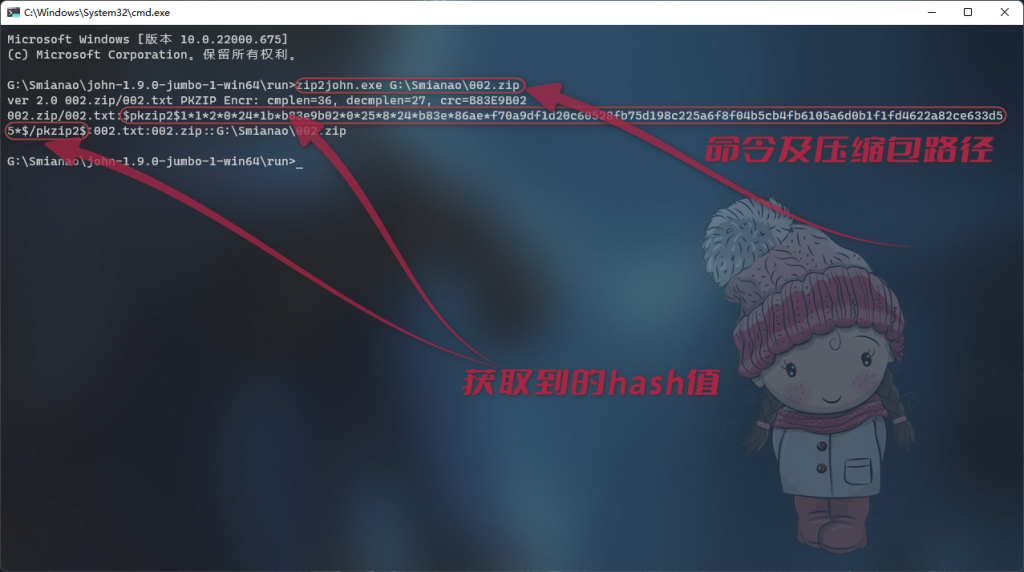

我们输入 zip2john.exe 空格,填入压缩包文件路径,回车,命令行会返回一段字符,复制起始 $ 到结束 $ 内容,也就是这个压缩文件的 hash 值,保存到文本文件中备用!

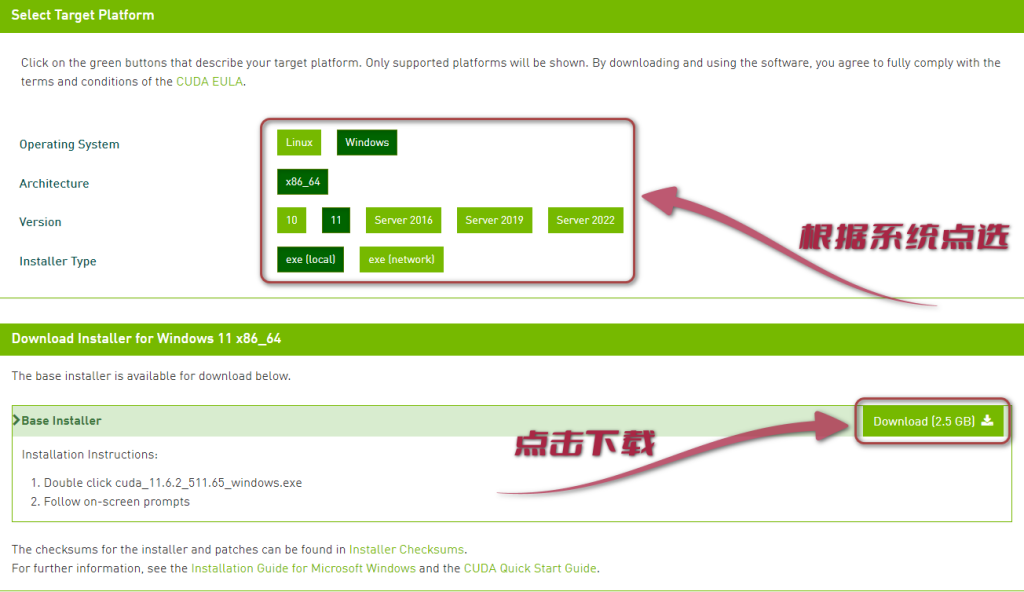

接着,还有一项准备工作,因为该工具是利用 GPU 进行运算,所以我们需要根据你的显卡安装工具包,小棉袄是 N 卡,所以访问官网进行下载,工具下载好后,先把电脑中原有的显卡驱动卸载,然后再安装显卡的工具包!

Nvidia 显卡工具包下载

地址:https://developer.nvidia.com/cuda-toolkit-archive

显卡工具包安装好后,进入 hashcat 文件夹,路径框覆盖输入 cmd,在弹出的命令行窗口,输入 hashcat.exe -b,出现如下界面,显示可用显卡,就证明安装成功了!

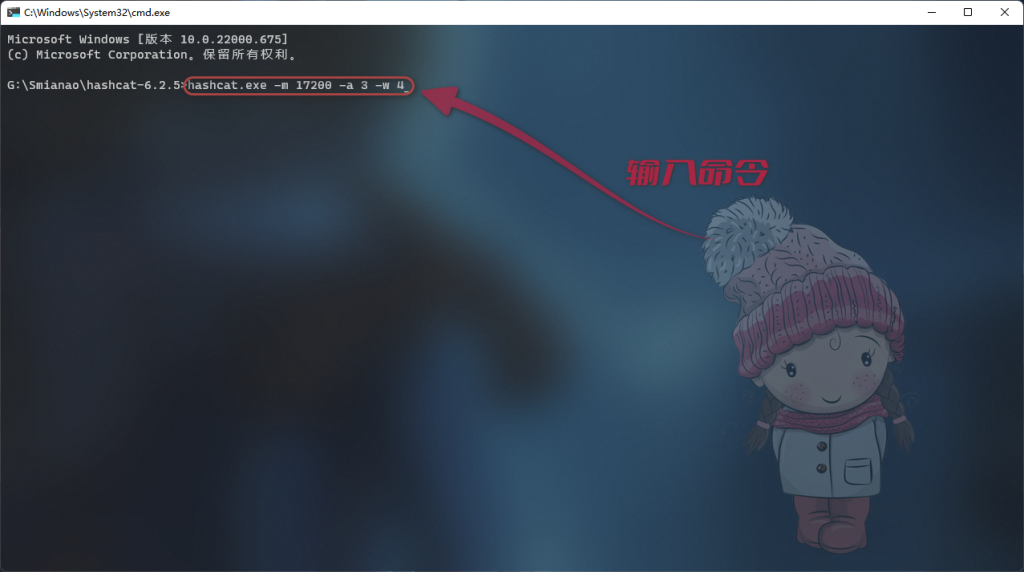

最后,咱们就可以进行暴力猜解了,hashcat 文件夹路径框覆盖输入 cmd,命令行窗口输入如下命令

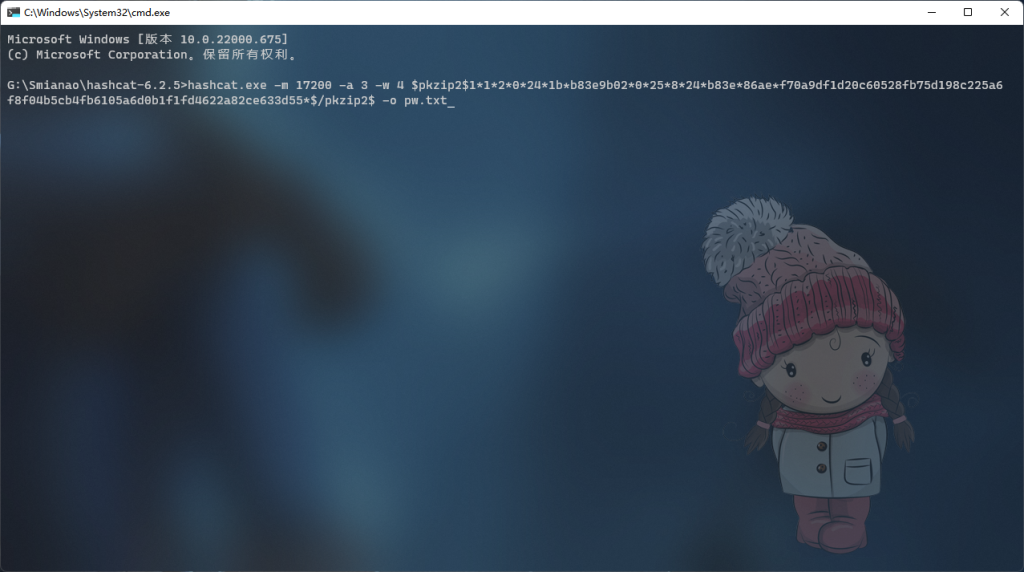

hashcat.exe -m 17200 -a 3 -w 4

关于这些参数和具体作用,有兴趣的宝子可以访问 hashcat 官网 进行了解,这里就不赘述了,命令后,输入刚才获取的压缩包 hash 值,最后输入 -o pw.txt,意思就是获取的密码存放在名为 pw 的文本文档里!

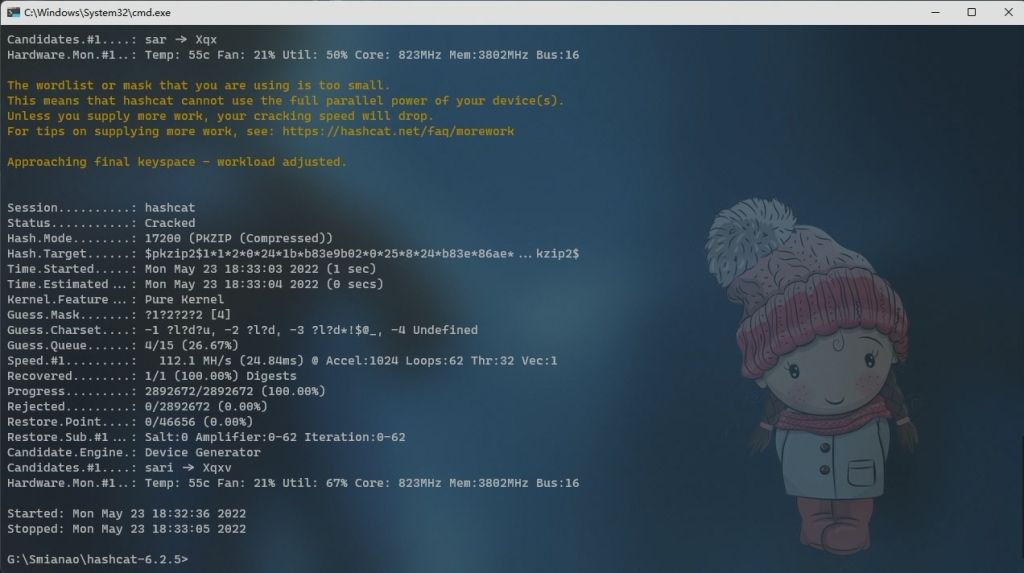

好!回车,开始暴力猜解,片刻后,就获取到了密码,在 hashcat 主目录,打开 pw 文件,末尾的一串字母,就是猜解出来的密码!

咱们查看检验下是否正确,可以看见,已经能正常打开压缩包了,因为时间关系,小棉袄的密码没有设置太复杂,就设置了 4 位!理论上,只要你的显卡够强悍,还有充裕的时间,hashcat 可以暴力猜解一切 hash 值密码!只要能获取 hash 值,hashcat 都能猜解,譬如,word、PDF 等等!赶紧拯救下你那些忘记了密码的文件吧!